DATENSCHUTZGRUNDVERORDNUNG (DSGVO)

Die DSGVO - 25.5.2018 als Stichtag

Der 25. Mai 2018 rückt mit Riesenschritten näher – und während manche Firmen schon mitten in der Umsetzung sind, haben andere noch gar nicht angefangen, sich über die notwendigen Erfordernisse der neuen Datenschutzgrundverordnung zu erkundigen. Damit Sie nicht in allerletzter Minute noch eilig wichtige Schritte setzen müssen, bereiten wir speziell für die Gruppe der Klein- und Mittelunternehmen (KMU) die wichtigsten Schritte leicht verständlich auf.

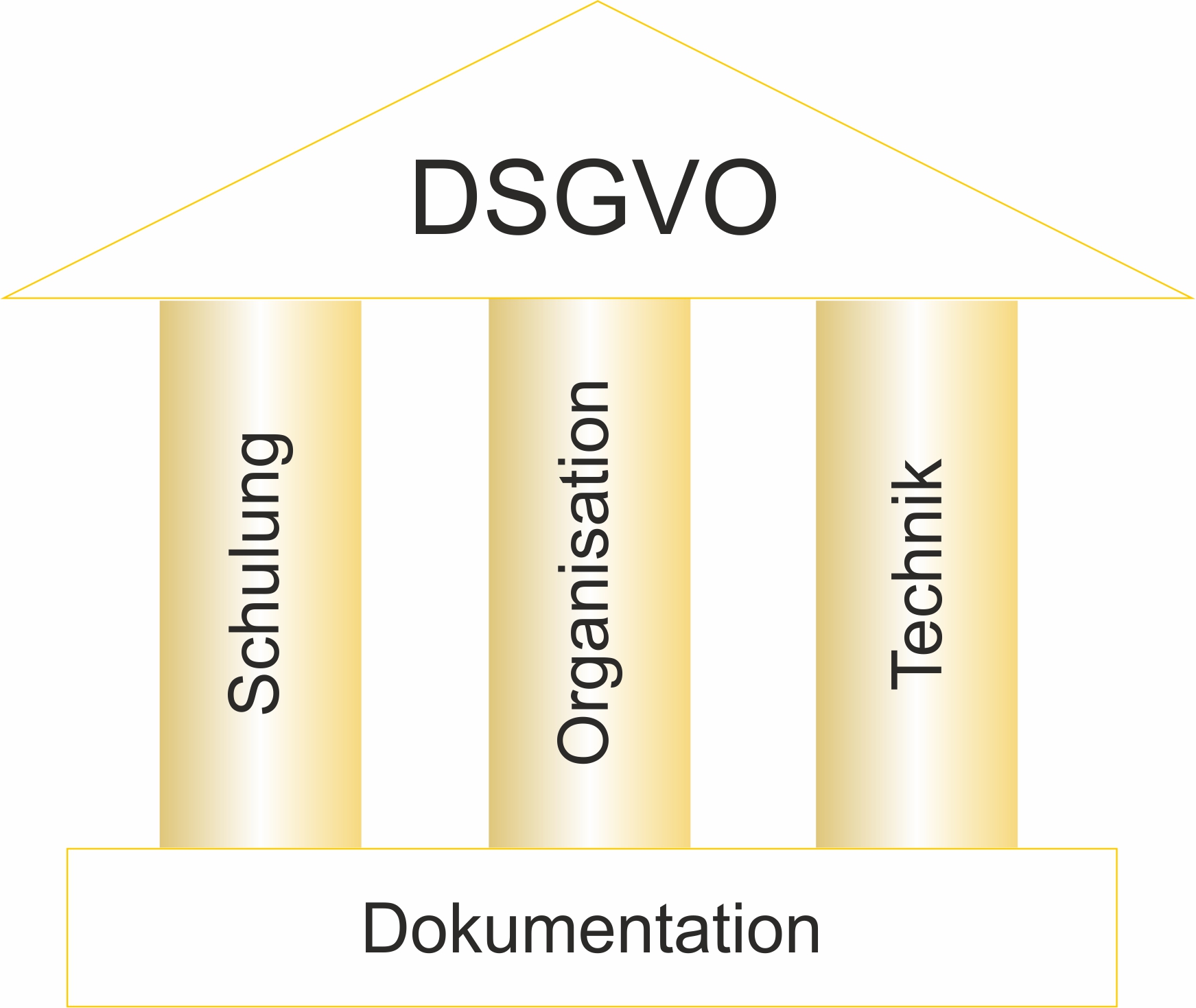

Die Datenschutzgrundverordnung (DSGVO) lässt sich in den meisten Unternehmen im Wesentlichen auf drei Säulen aufbauen, die fest verankert auf einem soliden Fundament stehen müssen: copyright PNC GmbH

copyright PNC GmbH

Schulung Die erste Säule stellt alle Maßnahmen rund um das Thema Ausbildung dar. Da in der DSGVO keine konkreten Maßnahmen beschrieben werden, wie Sie Ihre Mitarbeiter zu schulen haben, empfiehlt sich eine sogenannte Awareness-Kampagne oder auch Sensibilisierungsmaßnahmen. Dabei ist es wichtig, den Mitarbeitern einerseits die gesetzlichen Grundlagen näher zu bringen und andererseits auch die Fakten, was das für das Alltagsleben mit (personenbezogenen) Daten im Unternehmen heißt.

Die erste Säule stellt alle Maßnahmen rund um das Thema Ausbildung dar. Da in der DSGVO keine konkreten Maßnahmen beschrieben werden, wie Sie Ihre Mitarbeiter zu schulen haben, empfiehlt sich eine sogenannte Awareness-Kampagne oder auch Sensibilisierungsmaßnahmen. Dabei ist es wichtig, den Mitarbeitern einerseits die gesetzlichen Grundlagen näher zu bringen und andererseits auch die Fakten, was das für das Alltagsleben mit (personenbezogenen) Daten im Unternehmen heißt.

Themen wie „komplizierte Passwörter“, Berechtigungssysteme, verschlüsselte Geräte oder auch eine „Clean-Desk Policy“ sollten dabei genauso vorkommen, wie die Handhabung von USB-Sticks oder einfach das Mail-Programm.

Idealerweise sollten Sie auch eine IT-Richtlinie im Unternehmen schaffen, die den Umgang mit (personenbezogenen) Daten regelt und diese sollte von jedem Mitarbeiter unterschrieben werden. Es ist sicherlich auch hilfreich, ein DSGVO-Buch aufzulegen und den Mitarbeitern zur Verfügung zu stellen.

Hier empfiehlt sich beispielsweise das Werk aus dem MANZ-Verlag Wien mit der ISBN 987-3-214-01167-3 (Cover siehe Abbildung).

Organisation

Eine weitere wichtige Säule zur Erlangung der DSGVO-Konformität ist die Organisation in einem Unternehmen. Im Wesentlichen ist die Basis für alle organisatorischen Maßnahmen mit der Grundlage der DSGVO eine darauf basierende IT-Richtlinie bzw. ein entsprechender Verhaltenskodex, der für alle Mitarbeiter klar und verständlich regelt, wie mit den IT-Systemen umzugehen ist. Insbesondere sollte ein Kapitel für die Verarbeitung von personenbezogenen Daten enthalten sein.

Eine Vorlage dafür stellen wir unseren Bestandskunden gerne kostenlos zur Verfügung. Sprechen Sie dazu einfach Ihren Betreuer an.

Um im Unternehmen einen Überblick darüber zu erhalten, welche (personenbezogenen) Daten verarbeitet werden, ist der Artikel 30 der DSGVO zu beachten – und aus unserer Sicht auch der erste Schritt in jedem Unternehmen – nämlich ein Verzeichnis von Verarbeitungstätigkeiten zu erstellen. Gerne stehen wir mit Rat und Tat oder auch einer Vorlage dafür zur Verfügung.

Des Weiteren sollten die datenschutzrelevanten Belange auch Teil der neuen Angestelltenverträge werden und für die bestehenden Verträge sollten Zusatzvereinbarungen abgeschlossen werden. Juristische Unterstützung erhalten Sie in diesem Fall von Ihrem Rechtsanwalt.Des Weiteren sollten die datenschutzrelevanten Belange auch Teil der neuen Angestelltenverträge werden und für die bestehenden Verträge sollten Zusatzvereinbarungen abgeschlossen werden. Juristische Unterstützung erhalten Sie in diesem Fall von Ihrem Rechtsanwalt.

Für die Einstellung von Mitarbeitern, wie auch für den Abgang oder bei einem internen Wechsel (Funktion oder Abteilung) ist sicherzustellen, dass die entsprechenden Maßnahmen getroffen werden, die mit dem IT-System in Verbindung stehen. Beispielsweise existiert in vielen Unternehmen kein Prozess, dass beim Ausscheiden eines Mitarbeiters dessen Benutzerkennung gelöscht wird sowie alle Passwörter geändert werden, die dem ausscheidenden Mitarbeiter bekannt waren. Hierzu zählen auch Passwörter des firmeninternen WLANs wie auch Zugänge zu diversen Webshops, Portalen oder ähnlichem, die der Mitarbeiter im Rahmen seiner Anstellung genutzt hat.

Selbiges ist natürlich auch für sämtliche physische Zugänge gültig. Der ausgeschiedene Mitarbeiter hat alle Firmenschlüssel, Zutrittschips und ähnliches zu retournieren. Überlassene Codes für Tore oder den Code zur Deaktivierung der Alarmanlage führen dazu, dass diese geändert werden müssen.

Im Artikel 32 Abs. 1 (d) ist darüber hinausgehend auch die Rede davon, dass sämtliche technischen und organisatorischen Maßnahmen zum Schutz der Datensicherheit regelmäßig überprüft werden müssen. Wiederkehrende Audits sind also in der Organisation unerlässlich.

Technik

Im Artikel 32 der DSGVO ist folgender Text zu lesen:

[…Unter Berücksichtigung des Stands der Technik, der Implementierungskosten und der Art, des Umfangs, der Umstände und der Zwecke der Verarbeitung sowie der unterschiedlichen Eintrittswahrscheinlichkeit und Schwere des Risikos für die Rechte und Freiheiten natürlicher Personen treffen der Verantwortliche und der Auftragsverarbeiter geeignete technische und organisatorische Maßnahmen, um ein dem Risiko angemessenes Schutzniveau zu gewährleisten…]

Um diesen Gesetzestext auf die konkreten Schritte umzulegen, die für Ihre IT-Systeme erforderlich sind, können Sie sich ein paar Fragen selbst stellen:

• Was würde passieren, wenn meine kompletten Unternehmensdaten in die Öffentlichkeit gelangen würden (oder einfach in die falschen Hände)?Würde dies eine Schlagzeile in einer führenden Tageszeitung werden?

• Wie groß ist die Wahrscheinlichkeit, dass Daten aus meinem Unternehmen verschwinden oder gestohlen werden?

• Was würde es für die betroffenen Personen bedeuten, wenn die über sie gespeicherten Daten in der Öffentlichkeit wären?

• Kann ich mich mit ruhigem Gewissen vor einen Richter stellen und behaupten, die notwendigen Maßnahmen getroffen zu haben, dass (personenbezogene) Daten ordnungsgemäß geschützt worden sind (organisatorisch, technisch und durch geeignete Schulungsmaßnahmen)?

Wenn Sie die obigen Fragen ehrlich für sich selbst beantworten, wissen Sie ganz schnell, welche Maßnahmen-Intensität in Ihren IT-Systemen erforderlich sind.

Von „alles halb so schlimm“ bis zu „oh mein Gott“ sind hier alle Reaktionen zulässig und vor allem auch gültig! Und abhängig von Ihrem Bauchgefühl und den Antworten sollten Sie nun konkrete Schritte setzen.

Dokumentieren Sie das Risiko

Es reicht ein einfaches Word-Dokument, in dem Sie möglichst genau beschreiben, welches Risiko Sie sehen und wie sie es abfangen. Bei der Risikoeinschätzung sollten Sie im Speziellen auf das Risiko des Datenverlusts und des Missbrauchs von öffentlich gewordenen Daten eingehen.

Technische Maßnahmen

Die technischen Maßnahmen zur Sicherung der (personenbezogenen) Daten sollen immer dem Risiko entsprechend ausgeführt werden, dem Stand der Technik entsprechen und auch wirtschaftlich vertretbar sein.

Beispielsweise wäre es heutzutage sicherlich nicht dem Stand der Technik entsprechend, würden Sie in Ihrem Netzwerk Betriebssysteme verwenden, die älter als Windows 7 sind. Selbst bei Windows 7 scheiden sich bereits die Geister, ob diese Version noch angemessen ist. Was jedoch unbestritten ist, ist die Tatsache dass alle Updates des Herstellers eingespielt werden müssen, um das Betriebssystem von Programmierfehlern zu befreien und aktuelle Sicherheitslücken zu schließen. Bei den Betriebssystemen sollten Sie aber auch an die Geräte denken, auf denen Sie nicht täglich arbeiten. Speziell zentrale Geräte wie Server oder NAS-Systeme dürfen keinesfalls vernachlässigt werden und werden idealerweise regelmäßig gewartet. Bei einer Wartung werden die aktuell verfügbaren und erforderlichen Updates eingespielt und auch der Systemzustand geprüft.

Wenn Sie einen Server im Netzwerk haben und eine Windows Domäne betreiben, dann sollten Sie prüfen, ob gewisse Einstellungen vorgenommen wurden, um den aktuellen Sicherheitsanforderungen Genüge zu tun. Standardmäßig sind nur schwache Richtlinien auf Servern aktiv, und Sie können nahezu jeden Benutzernamen mit jedem Kennwort anlegen. Stand der Technik ist jedoch, entsprechende Komplexitätsrichtlinien zu aktivieren. Auch sollten Passwörter nicht ewig behalten werden, sondern immer wieder mal geändert. Wenn dies die Anwender in ihrem Netzwerk nicht selbstständig erledigen, kann es auch von zentraler Stelle am Server aus erzwungen werden. Aber Achtung – dies erfordert das entsprechende Fach-Know How. Denn eine Passwort-Änderung am Windows PC kann auch nach sich ziehen, dass mobile Geräte nicht mehr auf den Mailserver zugreifen können oder ähnliches.Die am Server oder auf einem Network Attached Storage (NAS) abgelegten Dateien müssen auf jeden Fall mit einem Berechtigungssystem versehen werden. Es darf nicht möglich sein, dass ein Mitarbeiter aus dem Lager auf Daten aus der Personalabteilung zugreifen kann!

Wenn Sie Ihren Server von einem externen IT-Systembetreuer warten und pflegen lassen, dann sollten sie mit ihm unbedingt eine Vertraulichkeitsvereinbarung abschließen.

Sollten Sie ihren Gästen WLAN anbieten, sorgen Sie unbedingt dafür, dass aus diesem WLAN nicht auf Ihr eigenes Netzwerk zugegriffen werden kann, sondern lediglich direkt ins Internet. Der WLAN-Zugang in Ihrem Unternehmen sollte idealerweise mit dem Windows-Benutzer kombiniert sein. Ein einmal vergebenes WLAN Passwort wird selten geändert, wenn jemand aus dem Unternehmen ausscheidet – aber genau dann geben Sie einem verabschiedeten Mitarbeiter weiterhin Zugang zu Ihrem Netzwerk (Stichwort: WLAN Verbindung mit dem Notebook aus dem Auto vor dem Firmengebäude).

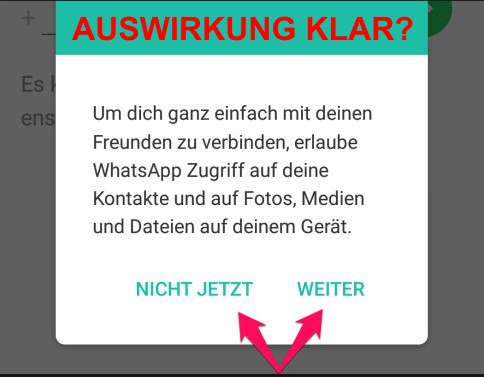

Ein heißes Thema mit der DSGVO wird die Verwendung von mobilen Geräten. Hier ist dafür zu sorgen, dass Firmendaten nicht mit privaten Daten gemischt werden und dass z. B. das synchronisierte Firmenadressbuch nicht mit den WhatsApp Kontakten verbunden wird. Schulen Sie hier Ihre Mitarbeiter besonders darauf ein, dass nicht jede Anfrage einer App achtlos mit „zulassen“ beantwortet wird:

Wissen Sie eigentlich genau, wer mit welchem Handy oder Tablet mit Ihrem Firmen-Mailserver verbunden ist? Typischerweise kann man sich bei Erhalt des Benutzernamens und Kennworts mit einem Mailserver verbinden. Das heißt aber natürlich auch, dass Ihre Mitarbeiter auf irgendwelchen Privatgeräten den Zugang zu Ihrem Firmen-Mailserver eingerichtet haben könnten.

Bis dato war das maximal ein Problem der Informationssicherheit und ein Risiko zum Thema Virenschutz. Mit Inkrafttreten der DSGVO aber heißt dies plötzlich, dass personenbezogene Daten auf Geräten landen könnten, auf die Sie keinerlei Einfluss zum Thema Sicherheit haben.Um dies unter Kontrolle zu bekommen, empfiehlt sich die Einführung von „Mobile Device Management“ Maßnahmen (MDM). Damit können Sie beispielsweise dafür sorgen, dass sich nur Geräte mit Ihrem Mailserver verbinden, die Sie selbst dafür freigegeben haben. Eine weitere Möglichkeit ist die Beschränkung der installierbaren Apps. Und was die MDM Policies auch noch können – eine Verschlüsselung des Geräts bzw. eingelegten SD-Karten zu erzwingen. Aber Achtung: Bei manchen Geräten sorgt die Aktivierung der Verschlüsselungs-Richtlinie dafür, dass die SD-Card vorerst gelöscht wird. Sicherheitshalber sollte sie also zuvor entleert werden (= Datensicherung).

Bring Your Own Device (BYOD) ist der Überbegriff dafür, dass sich ein Mitarbeiter sein privates Notebook in die Firma mitnimmt und am Arbeitsplatz nutzt. Dies sollte einerseits über die IT-Richtlinien verboten werden. Andererseits gibt es auch diverse technische Möglichkeiten, Fremdgeräte aus dem Netzwerk zu verbannen. Fragen Sie dazu am besten Ihren IT-Betreuer nach Themen wie MAC-Adressfilter, Port-Blocking oder 802.1X.

Bleiben wir gleich beim Thema „mobile Arbeitsgeräte“. Die DSGVO regelt unter anderem, dass der Zugriff auf Computer mit personenbezogenen Daten mit entsprechenden Maßnahmen verhindert werden muss. Ein angemessener Weg ist die Verschlüsselung der eingebauten Datenträger (Festplatte bzw. SSD). Ab Windows 10 ist ein Verfahren namens Bitlocker im Betriebssystem integriert. Damit können Sie relativ einfach Ihren internen Datenträger verschlüsseln und so vor unberechtigtem Zugriff (auch bei Diebstahl des Geräts oder Ausbau der Festplatte) sorgen. Aber Achtung: Auch IT-Fachleute können diesen Schutz nicht umgehen. Das Thema Datensicherung bei lokal abgelegten Dateien wird damit immer wichtiger!

Was für mobile Geräte gilt, gilt natürlich auch für standortgebundene Geräte. Wir empfehlen neben der Verschlüsselung von Notebooks auch die Verschlüsselung von Standgeräten und vor allem von Servern. Der Aufwand und die Erstinvestition hält sich in Grenzen und Sie können damit sichergehen, dass die Daten nicht in falsche Hände gelangen.

Mit den oben angeführten Maßnahmen werden Sie – je nach Kritikalität der gespeicherten (personenbezogenen) Daten schon einen großen Schritt in Richtung DSGVO-Compliance gemacht haben. Eine hundertprozentige Sicherheit, was genau von wem gefordert wird und ob es im Fall des Falles auch wirklich ausreicht, kann Ihnen derzeit niemand garantieren. Man wird die ersten Judikaturen abwarten müssen. Aber wie schon zuvor geschrieben – wenn Sie mit Hausverstand an das Thema herangehen und die wichtigsten Schritte umsetzen, wird der Gesetzgeber sicherlich milde gestimmt sein.

Wenn Sie Unterstützung brauchen...

Als konkreten ersten Schritt empfehlen wir ein Beratungsgespräch, in dem wir die grundsätzlichen Themen besprechen und mit Ihnen abklären, was konkret für Ihr Unternehmen zu tun ist. Anhand dieser Erkenntnisse wird die weitere Vorgehensweise festgelegt und Sie entscheiden, ob Sie mit externer Unterstützung oder auf eigenes Risiko die Vorgaben der DSGVO umsetzen möchten.

Warten Sie auf jeden Fall nicht zu lange zu - beseitigen Sie möglichst früh Ihre Rechtsunsicherheiten durch die entsprechenden Berater an Ihrer Seite und beginnen Sie rechtzeitig mit der Umsetzung – der 25.05.2018 naht mit riesen Schritten!

Alexander Beck, BA

24.04.2018

Bildcredits: Fotolia