Geoblocking und die richtigen Tools im Einsatz

Ein Email-Server steht in Ihrem Netzwerk und Ihre Mitarbeiter verwenden Smartphones um sich mit dem Firmenmail-Account zu verbinden. Soweit so gut. Das ist ein völlig normales Szenario in Millionen von Netzwerken weltweit. Aber speziell seit den Angriffswellen der letzten Monate, und sicherlich angeführt von Hafnium im März (Sicherheitslücke in Microsoft Exchange Server – Outlook Web Access) und der relativ kurz zurückliegenden Lücke in einer Java-Protokollbibliothek (LOG4J) betrachten Security-Experten das Thema Webservices unter einem wesentlich helleren Licht.

Zunehmend (und aus unserer Sicht auch berechtigt) stellt man sich die Frage, ob eigentlich die ganze Welt auf ein Webservice Zugriff braucht, oder ob man nicht gewisse Einschränkungen vornehmen sollte, um bereits im Normalbetrieb wesentlich weniger Angriffsmöglichkeiten zu bieten.

Eines der damit einhergehenden Schlagwörter ist die Einschränkung auf gewisse Länder oder Territorien.

GEOBLOCKING

Die Kommunikation im Internet zwischen einem Server und einem Endgerät erfolgt im Normalfall über ein Protokollset, das sich TCP/IP nennt. Jedes Gerät hat eine sogenannte IP-Adresse und somit einzigartige Kennung im Internet.

Versucht nun, ein Smartphone auf einen Mailserver zuzugreifen, dann erhält der Mailserver eine Anfrage von beispielsweise einem Endgerät mit dem Namen „iPhone_von_Franz“ und der IP-Adresse 82.218.177.11. Wenn das Gerät nun noch einen gültigen Benutzernamen und ein gültiges Passwort mitschickt, dann wird ihm Zugriff auf die gewünschte E-Mailbox gewährt.

Ob das Gerät 5 Stunden zuvor gestohlen wurde und mittlerweile in Usbekistan ist, bekommt der Mailserver grundsätzlich nicht mit (außer natürlich über die Info, dass nun die Quell-IP Adresse nicht mehr die 82.218.177.11 ist, sondern eventuell 134.238.127.158).

Weiters könnte aber natürlich auch jemand einfach das Passwort von unserem Protagonisten Franz herausgefunden haben, und im hintersten Eck von Polynesien froh und munter Spams über die Mailbox verschicken.

Das Verfahren, um Zugriffe nur aus gewissen IP-Adressbereichen auf einen Webdienst einzuschränken, nennt man Geoblocking. Dies unterstützen diverse Firewall-Hersteller oder auch gibt es Software-Lösungen, über die man diese Maßnahme aktivieren kann.

Nachteile gibt es bei dieser Lösung natürlich auch bzw. ist sie nicht zu 100% sicher. Einer der wesentlichen Nachteile ist, wenn nun unser Franz in Polynesien auf Urlaub ist, dann wird er gezwungen sein, seine Firmenmailbox auszublenden – weil Verbindung mit dem Server gibt’s dann solange nicht, bis ein Admin das Land im System freigibt.

Und ja – auch bei dieser Form der Einschränkung gibt es Umgehungsmöglichkeiten (z. B. hackt sich ein Angreifer auf einen Server in Österreich ein und stellt von dort aus die Verbindung her – schon wäre die IP-Adresse des Angreifers in Österreich und würde zugelassen werden). Die Wahrscheinlichkeit dafür ist aber äußerst gering.

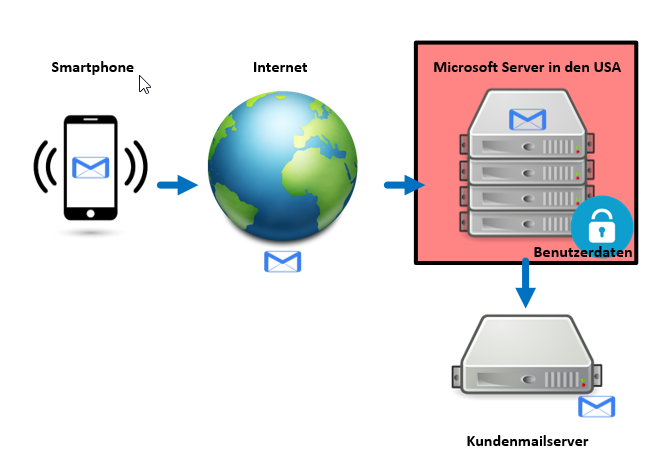

Randnotiz: Was übrigens beim Testen dieses Verfahrens aufgefallen ist – die App Outlook for Android nutzt einen ganz speziellen Mechanismus, um auf einen Mailserver zuzugreifen. Hier wird technisch gesprochen, zuerst auf einen Server in den USA verbunden. Dieser stellt dann mit dem vom Benutzer eingegebenen Zugangsdaten – also Benutzername und Passwort (!) – eine Verbindung zum echten Emailserver her. Das heißt, der Emailserver sieht die Mailbox-Anfrage von einer amerikanischen IP-Adresse.

… soviel zum Thema EU-DSGVO…

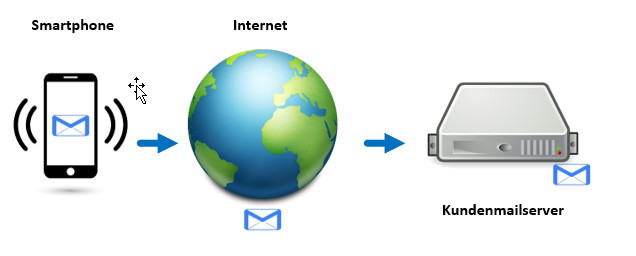

Das Standard-Verfahren für den Zugriff eines Smartphones auf einen Mailserver ist, dass das Endgerät sich durch das Internet direkt auf den entsprechenden Mailserver verbindet:

Die Microsoft Outlook App für Smartphones nutzt hier jedoch eine ganz spezielle Technologie - nämlich eine Art Proxyserver, über den der gesamte Datenverkehr geschleust wird. Das heißt, das Smartphone verbindet sich immer zuerst auf einen Server in den USA, übermittelt diesem die Zugangsdaten zum endgültigen Server (!) und erst dieser verbindet sich mit dem Mailserver auf dem alle Daten gespeichert sind:

Es versteht sich von selbst, dass dieser "umgeleitete" Zugriff nicht im Sinne des Datenschutzes und Schutzes der Privatsphäre erfolgt.

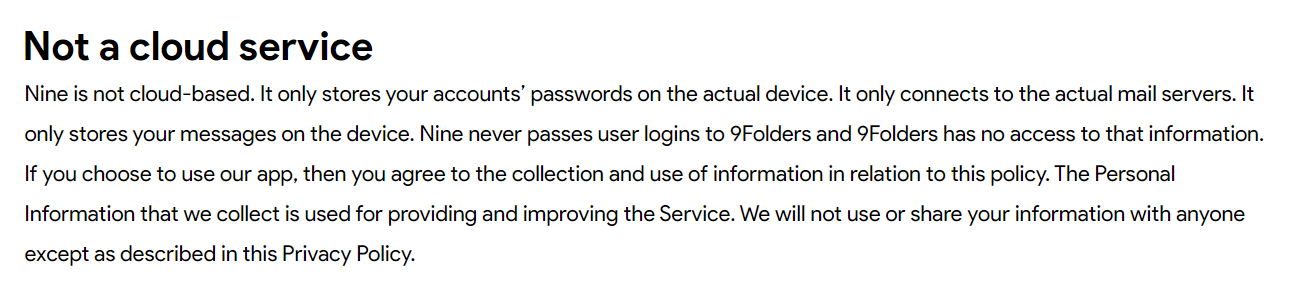

Unsere Empfehlung lautet hier, nicht einfach irgendeine beliebige Email-App am Handy zu installieren oder die mitgelieferten zu verwenden, sondern gezielt mit Ihrem IT-Betreuer abzusprechen, was genutzt werden soll. Gute Erfahrungen haben wir bereits mit der App NINE von 9Folders (

https://www.9folders.com/en/index.html) gemacht. Diese ist für Android und iOS verfügbar und wurde bereits vom PC-Magazin unter die Top 100 Android Apps für 2021/2022 gewählt (

https://uk.pcmag.com/gallery/130549/the-best-android-apps-for-2021). In der Privacy Policy dieses Herstellers wird explizit auf alle möglichen Datenschutzbedenken eingegangen:

Einschränkung von Applikationen / Zugriffsverfahren

Bleiben wir beim Beispiel Webservices und unserem Protagonisten Franz.

Es besteht auch die Möglichkeit, generell den Webmail-Zugriff auf einen Email-Server (oder auf Basis einzelner Benutzer) zu verhindern. Andere Zugriffstechnologien, wie beispielsweise MAPI, bieten hier zusätzliche Sicherheit, da auch am Smartphone eine eigene App installiert sein muss um die Verbindung überhaupt herstellen zu können. Hier können somit bereits zwei Sicherheitsverfahren kombiniert werden. Während auf einer einen Seite bereits eingeschränkt wird, von wo der Zugriff erfolgen darf (also Geoblocking), kann mit dieser Methode am Server auch erlaubt werden, welche App (mit welcher Technologie) Zugriff erhält. Beim Messaging Application Programming Interface (MAPI) Protokoll meldet sich der Client mit seinem Namen (einer genauen Geräteidentifikation) beim Server und so kann auch am Mailserver eingestellt werden, dass ein Gerät beim Erstzugriff in Quarantäne gestellt wird und erst nach der Freigabe durch einen Administrator Zugriff auf den Server erhält.

Klingt doch gut für unseren Franz – für den Urlaub in der Südsee lässt er sich einfach Polynesien freischalten und somit kann nur er mit seinem Smartphone auf den Mailserver zugreifen. Wenn er jetzt sein Handy verlieren sollte (oder es findet jemand anderer, bevor es Franz verloren hat ????), kann der Admin einfach den Zugriff auf seine Mailbox über dieses Endgerät kurzer Hand sperren und Franz kann beruhigt seinen Polynesien Urlaub weiter genießen – ganz ohne Ablenkung namens Smartphone.

Aber das ist natürlich noch nicht alles…

Da MAPI selbst per Herstellerdefinition auch das Protkoll https (auf Port 443) für den Zugriff auf den Mailserver über das Internet nutzt, muss auch bei der Verwendung dieser Zugriffsvariante im Geoblocking der Bereich freigegeben werden, der bereist wird. Dies kann nun durch den Einsatz einer weiteren Technologie gelöst werden. Hier sprechen wir vom Virtual Private Network (besser bekannt als VPN) Zugang. Darüber verbindet sich das Endgerät über einen gesicherten Kanal mit dem Firmennetzwerk und somit braucht nur der VPN-Zugang nach extern freigeschalten werden - Webmail und MAPI gehen dann durch diesen Kanal.

Mobile Device Management

Speziell bei Firmenhandys empfiehlt sich ein mehr oder weniger intensives Mobiles Gerätemanagement. Das heißt, es werden von einer zentralen Organisation (der Firma) vorgegebene Regeln auf dem Handy angewandt, so dass dieses gewissen Vorgaben folgen muss. Hier kann beispielsweise erzwungen werden, dass der Anwender des Telefons einen mindestens 6-stelligen Sicherheitscode vergeben muss. Dieser kann auch nicht ausgeschaltet werden. Mit der Einbindung an einen Exchange-Server kann auch zentral vom Administrator angestoßen werden, dass das Smartphone im Notfall sich komplett selbst löscht oder ähnliche Aktivitäten (Rücksetzen auf Werkseinstellungen, …).

Mobile Device Management gibt es sogar noch wesentlich ausgeprägter (Applikationsverteilung, Virenschutz, …) – dazu aber ein ander Mal.

Was PNC für Sie tun kann

Einerseits können wir Sie gerne dahingehend beraten, welche Maßnahmen bei Ihnen im Netzwerk und für Ihre spezielle Umgebung Sinn machen:

- Analyse der via Internet erreichbaren Dienste in Ihrem Netzwerk

- Einschätzen der Gefahrenlage pro Dienst

- Empfehlung von Maßnahmen

- Umsetzung und Realisierung der empfohlenen Absicherungen